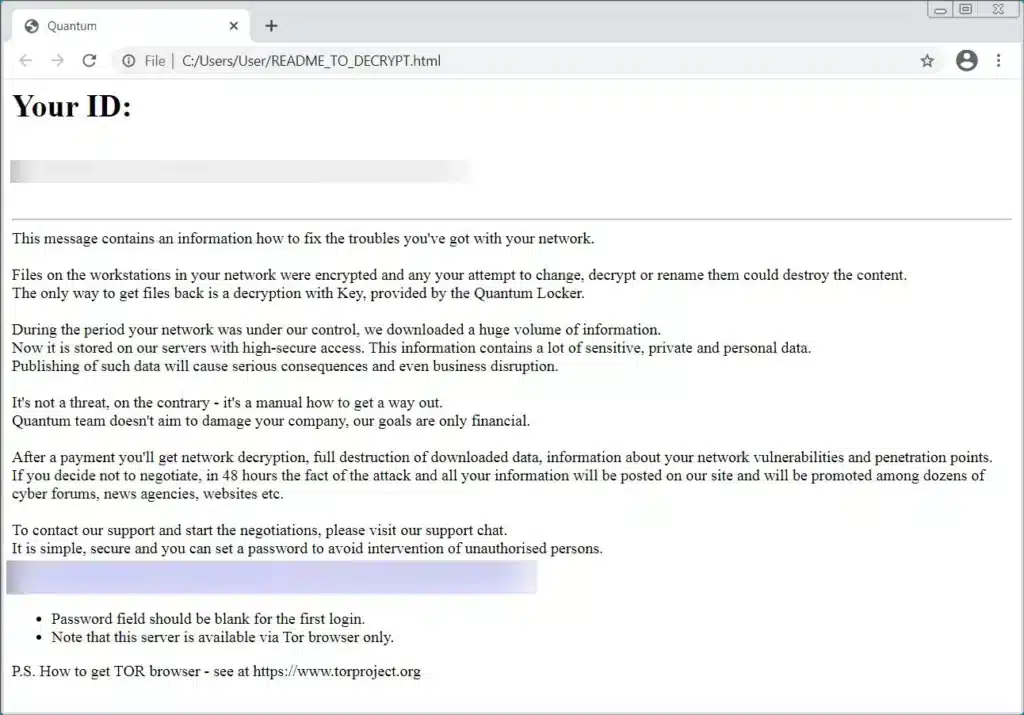

Ransomware TellYouThePass

Le ransomware TellYouThePass est un cheval de Troie écrit dans les langages Java et .Net, mais dans les attaques plus récentes, le langage Go a été utilisé. La forme d’invasion la plus courante utilisée par le groupe est celle des pièces jointes aux courriels, généralement des fichiers Microsoft Word. Une fois le fichier téléchargé, le ransomware est installé et les préparatifs