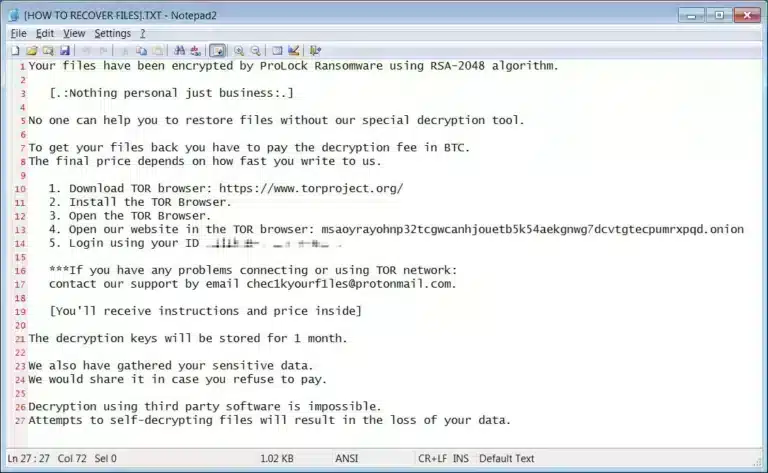

Ransomware ProLock

Le ransomware ProLock suit une stratégie spécifique pour choisir ses victimes. Cette stratégie est appelée “Big Game Hunting”, ce qui fait référence au fait que le groupe ne s’attaque qu’aux grandes entreprises. Ainsi, en prenant pour cible de grandes entreprises ou des réseaux gouvernementaux, les attaquants sont en mesure de soutirer des sommes importantes aux victimes. Fin 2019, ProLock était